|

|

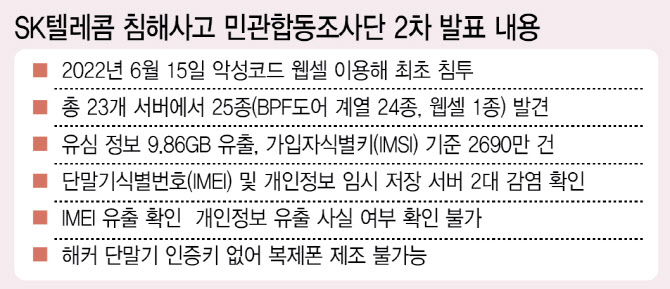

조사단은 “2022년 6월 15일 전후로 SK텔레콤의 유심(USIM) 서버에서 BPF도어 활동이 시작된 정황을 확인했으며, 총 23대 서버가 감염된 것으로 나타났다”고 설명했다. 이 중 15대는 정밀 포렌식 분석이 완료됐다. 지금까지 조사된 악성코드는 BPF도어 계열 변종 24종, 웹셸 1종 등 총 25종에 이른다.

BPF도어는 한 번 침투하면 수개월에서 최대 2년까지 장기간 은닉하며, 외부 신호가 있을 때만 활동하는 특성을 지녀 탐지가 매우 어렵다. 이러한 특성 때문에 단순 개인정보 탈취를 넘어 국가 기반 시설을 겨냥한 사이버전에 활용되는 고도화된 수단이라는 것이 전문가들의 분석이다.

임종인 고려대 정보보호대학원 명예교수(전 대통령실 사이버특보)는 “BPF도어는 침투 후 로그를 지우고 흔적을 남기지 않으며 끊임없이 변종을 만들어내기 때문에 기본적으로 탐지가 어렵다”며 “단순 해킹이 아니라 통신 인프라를 무력화하려는 스파이전의 일환으로 봐야 한다”고 강조했다.

글로벌 보안업체 트렌드마이크로는 지난달 보고서를 통해 중국 정부의 지원을 받는 ‘레드멘션’이 지난해 7월과 12월 두 차례 한국의 한 통신사에 침투했다고 밝혔다. 당시 사용된 방식 역시 BPF도어였으며, 이번 SK텔레콤 사태와 유사한 공격 패턴이 확인됐다.

다만 해당 공격은 SK텔레콤이 아닐 가능성이 크다. SKT의 유심 서버에 BPF도어가 심어진 시점이 2022년 중반이기 때문에 작년에 추가 공격을 받을 유인이 낮다는 것이다. 류정환 SK텔레콤 네트워크인프라센터장(부사장)은 “과거 로그를 검토한 결과, 이번 유심 사태 이전까지는 정보 유출이나 피해 정황이 없었다”고 밝혔다.

이러한 정황은 향후 KT, LG유플러스 등 다른 국내 통신사도 유사한 공격을 받을 수 있음을 시사한다. 실제로 지난해 12월에는 중국 연계 해커조직 ‘솔트 타이푼’과 ‘볼트 타이푼’이 미국의 버라이즌, AT&T 등 9개 통신사를 BPF도어 계열 악성코드로 공격한 사실도 확인된 바 있다.

전문가들은 이번 사태를 일회성 해킹 사건이 아니라 국가 차원의 ‘사이버전 대비’라는 관점에서 접근해야 한다고 입을 모은다. 임 교수는 “지금은 불필요한 공포를 조성하기보다 국정원과 미국 정부 등과의 공조를 통해 해커의 정체와 목적을 정확히 파악하고 체계적으로 대응할 시점”이라고 말했다.

![“육아가 쉬워졌어요”…금요일 4시 퇴근하는 ‘이 회사'[복지좋소]](https://image.edaily.co.kr/images/vision/files/NP/S/2025/06/PS25062100010t.jpg)

!['고속도로 사망 여배우' 부검 결과...2년 뒤 남편은? [그해 오늘]](https://image.edaily.co.kr/images/vision/files/NP/S/2025/06/PS25062100001t.jpg)